成功案例

Highlight

- 2013/07 竣盟科技Billows成立

- 2014/01 竣盟科技與 AlienVault 正式簽約,成為 AlienVault 在台灣唯一代理商

- 2014/08 自有產品Billows LogMaster獲得台北市SBIR計畫並取得專利

- 2015/03 竣盟科技參加臺北市SBIR成果發表會

- 2016/01 開發Billows資安監控平台獲經濟部SBIR計畫

- 2016/07 竣盟科技獲選 2016台北科技大學亮點企業

- 2018/02 與資策會簽訂技術合作MOU

- 2018/06 成為 AT & T AlienVault MSSP 合作夥伴

- 2018/06 與台灣電腦網路危機處理暨協中心(TWCERT/CC)簽訂情資交換合作協議

- 2018/07 通過經濟部工業局資訊安全服務機構能量登錄

- 2018/11 成為108年度智慧製造數位轉型智囊團

- 2019/09 竣盟科技入選經濟部工業局關鍵基礎設施資安防護場域實測廠商

- 2020/03 正式成為威脅誘捕技術領導者Acalvio代理商與技術合作夥伴,㩗手強化企業資安威協偵測能力

- 2020/08 與國內資安威脅鑑識權威TeamT5合作,將其端點威脅鑑識系統ThreatSonar納入Billows All In One SOC

- 2020/11 竣盟科技遵循 ISO27001:2013 規範,公告發行資訊安全政策

- 2021/05 竣盟科技取得ISO27001:2013認證(No.44 121 21820001)

- 2021/10 Acalvio 已取得美國聯邦政府風險與授權管理計劃FedRAMP Ready的資格

About us

-

資安監控

-

稽核管理

-

情資整合

我們的目標是幫助客戶落實法規遵循,將法規制度與實際IT維運做整合與自動化,藉此改善資安狀況。協助管理者無縫接軌整合相關技術。 將相關法規的要求和實際的IT維運執行面做有效的整合。讓管理者能輕鬆處理法規相關的作業。

目前主要服務客戶包含台灣高鐵、桃園機場、中央研究院、勤業眾信、台灣之星等機構。擁有自行開發產品能力、國外資安軟體產品代理加值服務及提供資安監控解決方案服務規劃的能力,並與資訊工業策進會簽定技術合作協議,共同發展資訊安全人工智慧及OT領域技術研究。

WHAT is our service?

Billows All In One SOC提供情資驅動的主動防禦策略,結合AT&T的資安情資、TeamT5的端點威脅鑑識分析、以及Acalvio誘捕系統觀察威脅事件的攻擊軌跡,獲取威脅樣態進行關聯分析。可在資安事件發生的同時,迅速分享相關資訊進行防禦,有效減少受害案例。並與台灣ISAC介接情資交換與資安通報,達到情資在地化,能更加適切的協助我國企業部署資安防禦。

WHO can use it?

學校、政府單位、金融單位、電信、以及其他需要將稽核、個資法、資安做自動化管理的公司與單位。

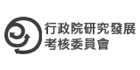

AlienVault USM

AT&T Cybersecurity的安全平台AlienVault Unified Security Management(USM),整合了威脅偵測、弱點評估、事件回應與合規管理等功能;USM主要的能力來自於OTX,OTX凝聚了來自全球140個國家的逾8萬名用戶,每天藉由該平台分享超過1,900萬個潛在的威脅,USM每15分鐘就會更新由AT&T Alien Lab實驗室分析與稽核過的OTX資訊,因此幾乎能夠偵測在全球流竄的各種即時威脅。

此外,AT&T加入由Softbank, Etisalat,Singtel,和Telefónica組成的全球網路安全聯盟。聯盟將電信營運商的資源和能力結合起來,以幫助保護所有類型的企業免受日益嚴重的複雜網絡攻擊威脅。

通過利用超過6,000名安全專家和超過28個安全營運中心的全球網路的專業知識,AT&T的加入提高了聯盟分享全球客戶洞察力和最佳實踐的能力。此外,聯盟成員現在覆蓋亞太,歐洲,中東和美洲等60多個國家的12億多客戶。

Threat Detection

Detect malicious traffic on your network

- Network IDS

- Host IDS

- File Integrity Monitoring (FIM)

Asset Discovery

Find all assets on your network before a bad actor does

- Active Network Scanning

- Passive Network Monitoring

- Asset Inventory

Vulnerability Assessment

Identify systems on your network that are vulnerable to exploits

- Network Vulnerability Testing

- Continuous Vulnerability Monitoring

| Features: | AlienVault USM | Traditional SIEM |

|---|---|---|

| Management: | ||

| Log Management |

|

|

| Event Management |

|

|

| Event Correlation |

|

|

| Reporting |

|

|

| Trouble Ticketing | Built-In | $$

(3rd-party product that requires integration) |

| Security Monitoring Technologies: | ||

| Asset Discovery | Built-In | $$

(3rd-party product that requires integration) |

| Network IDS | Built-In | $$

(3rd-party product that requires integration) |

| Host IDS | Built-In | $$

(3rd-party product that requires integration) |

| Netflow | Built-In | $$

(3rd-party product that requires integration) |

| Full Packet Capture | Built-In | $$

(3rd-party product that requires integration) |

| File Integrity Monitoring | Built-In | $$

(3rd-party product that requires integration) |

| Vulnerability Assessment | Built-In | $$

(3rd-party product that requires integration) |

| Additional Capabilities: | ||

| Continuous Threat Intelligence | Built-In | Not Available |

| Unified Management Console for security monitoring technologies | Built-In | Not Available |

Show Case

-

Case 1

Case 1內部主機連到惡意網站

- 相關設備:Checkpoint防火牆(日誌) & AlienLab 威脅情資系统

- 情境說明:

- 內部主機疑似被安裝後門程式,並向外部惡意網站回傳資料

- 內部主機進行一般網頁瀏覽時,網頁中可能有嵌入惡意網站的廣告頁面

- 處理方式:

- 確認外部惡意網站是否仍存在危險性

- 檢查內部主機是否被植入惡意程式並予以清除

- 針對相關主機進行端點威脅鑑識分析

-

Case 2

Case 2寄件者來自惡意IP

- 相關設備:Checkpoint防火牆(日誌) & AlienLab 威脅情資系统

- 情境說明:

- 疑似外部惡意主機發送郵件至內部主機

- 處理方式:

- 確認內部主機是否有提供郵件服務

- 追查外部發信主機是否異常

- 確認郵件是否寄送成功,並通知收件者檢查郵件是否異常,或是直接刪除

- 若檢查為惡意郵件或郵件已開啟,應進行惡意程式清除與評估可能造成的損害

-

Case 3

Case 3網頁攻擊

- 相關設備:網路封包 & AlienLab 弱點掃描資料庫

- 情境說明:

- 網頁伺服器遭受駭客進行網頁攻擊,例如

- 執行指令

- 竊取密碼

- 竊取資料庫資料

- 網頁伺服器遭受駭客進行網頁攻擊,例如

-

處理方式:

- 確認網頁攻擊是否成功,評估可能造成的損害

- 立即補強所有網頁弱點,並重新執行弱點掃描

- 針對相關主機進行端點威脅鑑識分析

-

Case 4

Case 4阻斷服務攻擊

- 相關設備:網路封包

-

情境說明:

- 遭受駭客進行阻斷服務攻擊(UDP Flooding)

-

處理方式:

- 評估阻斷服務攻可能造成的損害

- 若有必要,將攻擊IP列入防火牆短期封鎖清單

-

Case 5

Case 5網路掃描攻擊

- 相關設備:入侵防禦設備日誌Log

-

情境說明:

- DNS伺服器遭受大量域名查詢

-

處理方式:

- 確認來自該主機之域名查詢要求是否合法

- 若有必要,將攻擊IP列入防火牆短期封鎖清單

-

Case 6

Case 6暴力密碼破解攻擊

- 相關設備:主機系统日誌Log or AlienLab Short

-

情境說明:

- 網頁伺服器所開啟之檔案傳輸服務,在短時間內遭受密集地嘗試登入

-

處理方式:

- 確認所嘗試的帳號是否為合法帳號,且密碼是否有被猜中的情況發生

- 要求客戶設定較複雜的密碼,並定時更換

- 若有必要,限制每個帳號可連線之IP

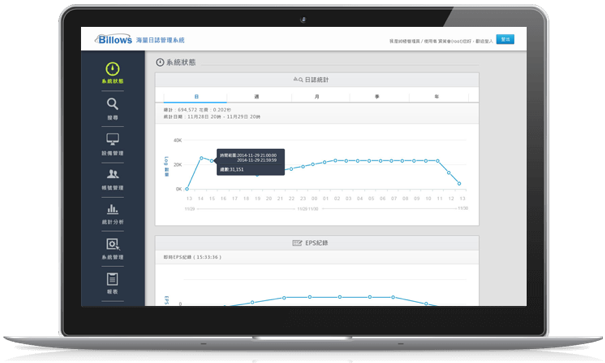

Billows LogMaster

以大數據資料收集為基礎,延伸至資安法規要求,將資料分析、回應等不同面向之產品,套用於服務框架內,透過彈性化的平台架構與客製化的需求進行產品間的技術整合,提供更符合客戶需求的資訊安全事件自動化管理平台。

快速搜集設備所有日誌並符合各種軌跡資料長期保存的要求,並有效協助管理者做好日誌生命週期管理。提供關鍵字查詢原始日誌及提供相關稽核報表以符合稽核需求,另外也可設定邏輯告警作為資安警訊管理。

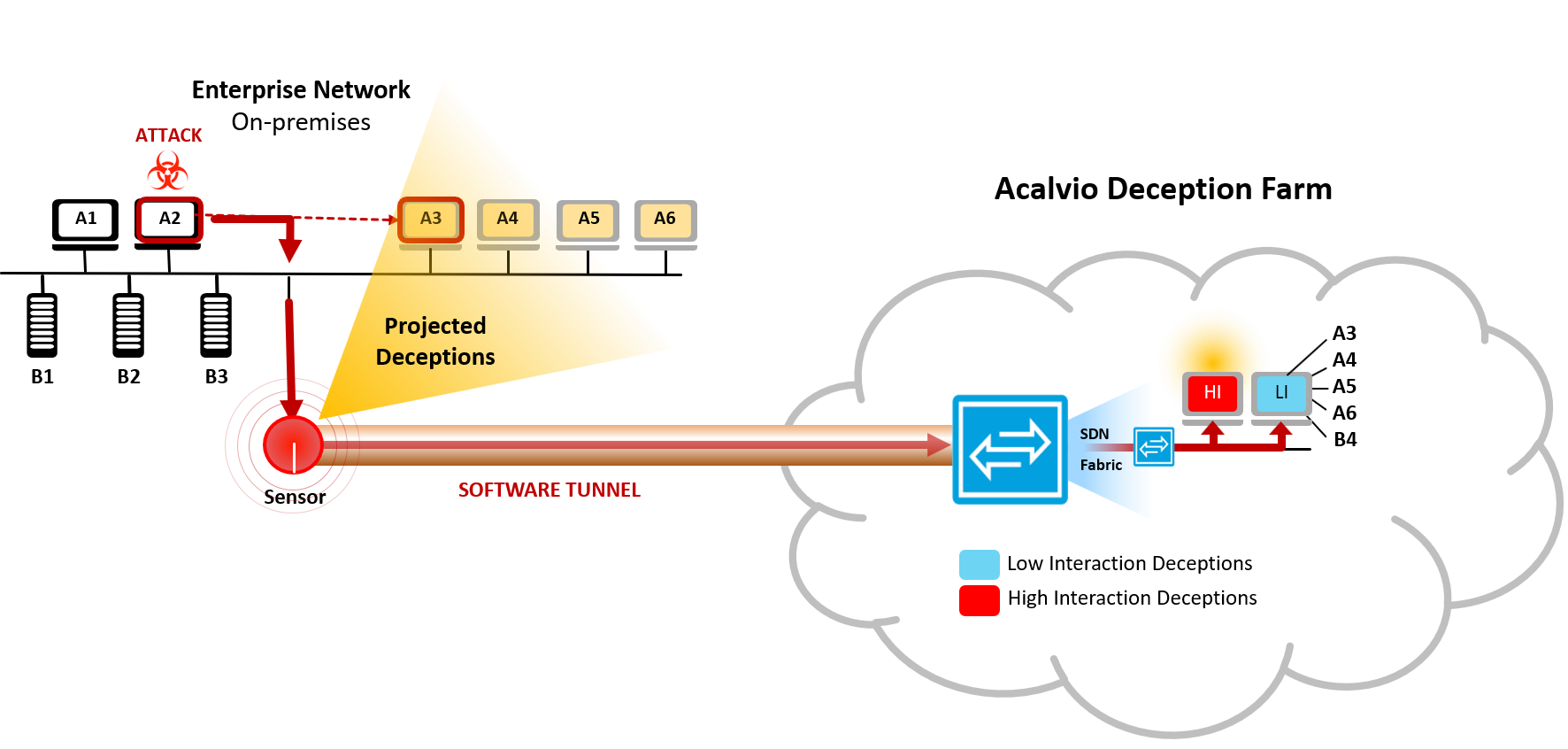

Acalvio

Acalvio ShadowPlex是業界領先的企業級自動誘捕操作解決方案。ShadowPlex提供高度準確與完全自動化的觀察能力,可以在不需要任何特徵與端點代理程式的幫助下,完整且即時的發現網路攻擊者活動,並立即向SOC團隊發出警報。Acalvio所提供的進階威脅防禦(ATD)解決方案,可對企業內部的惡意活動進行檢測、對抗和回應。

ShadowPlex具備數個技術優勢來協助辨識事件:

- ShadowPlex採用無需使用特徵進行辨識的方法,可幫助企業檢測出未知類型的惡意程式。Acalvio發現,惡意程式的感染行為沒有被偵測到的原因,除了是因為一些操作問題導致無法安裝防毒軟體,有時也是因為防毒軟體無法辨識出新型的惡意程式。而ShadowPlex的解決方案已被證明,即使不依賴惡意程式的特徵,也能夠在上述的情境中進行檢測。

- ShadowPlex可以有效地部署高擬真度的誘捕陷阱環境。而可信度與吸引力對於一個誘捕系統來說是極其重要的,高可信度與吸引力才能確保攻擊行為是發生在部署的誘捕環境裡。

- 報告中的高保真事件記錄能確保捕捉事故的正確性,並達到保護企業的目的。

Contact us

-

Office台北市中山區新生北路二段29之1號12樓

-

Tel02-2562-3952

-

Fax02-2536-3763

-

Line@vri4754n

-

Email